Пользуемся бюрократией

Подобные находки — приятная мелочь. По-настоящему же солидный улов обеспечивает более детальное знание операторов Google для веб-мастеров, самой Сети и особенностей структуры искомого. Зная детали, можно легко отфильтровать выдачу и уточнить свойства нужных файлов, чтобы в остатке получить действительно ценные данные. Забавно, что здесь на помощь приходит бюрократия. Она плодит типовые формулировки, по которым удобно искать случайно просочившиеся в Сеть секретные сведения.

Например, обязательный в канцелярии министерства обороны США штамп Distribution statement означает стандартизированные ограничения на распространение документа. Литерой A отмечаются публичные релизы, в которых нет ничего секретного; B — предназначенные только для внутреннего использования, C — строго конфиденциальные и так далее до F. Отдельно стоит литера X, которой отмечены особо ценные сведения, представляющие государственную тайну высшего уровня. Пускай такие документы ищут те, кому это положено делать по долгу службы, а мы ограничимся файлами с литерой С. Согласно директиве DoDI 5230.24, такая маркировка присваивается документам, содержащим описание критически важных технологий, попадающих под экспортный контроль. Обнаружить столь тщательно охраняемые сведения можно на сайтах в домене верхнего уровня .mil, выделенного для армии США.

Пример штампа в документе уровня секретности С

Очень удобно, что в домене .mil собраны только сайты из ведомства МО США и его контрактных организаций. Поисковая выдача с ограничением по домену получается исключительно чистой, а заголовки — говорящими сами за себя. Искать подобным образом российские секреты практически бесполезно: в доменах .ru и .рф царит хаос, да и названия многих систем вооружения звучат как ботанические (ПП «Кипарис», САУ «Акация») или вовсе сказочные (ТОС «Буратино»).

Чертеж из руководства к учебно-боевому вертолету TH-57С Sea Ranger

Чертеж из руководства к учебно-боевому вертолету TH-57С Sea Ranger

Внимательно изучив любой документ с сайта в домене .mil, можно увидеть и другие маркеры для уточнения поиска. Например, отсылку к экспортным ограничениям «Sec 2751», по которой также удобно искать интересную техническую информацию. Время от времени ее изымают с официальных сайтов, где она однажды засветилась, поэтому, если в поисковой выдаче не удается перейти по интересной ссылке, воспользуйся кешем Гугла (оператор cache) или сайтом Internet Archive.

Пример напоследок

Искушенный хакер отличается тем, что обеспечивает себя всем необходимым самостоятельно. Например, VPN — штука удобная, но либо дорогая, либо временная и с ограничениями. Оформлять подписку для себя одного слишком накладно. Хорошо, что есть групповые подписки, а с помощью Google легко стать частью какой-нибудь группы. Для этого достаточно найти файл конфигурации Cisco VPN, у которого довольно нестандартное расширение и узнаваемый путь: . Один запрос, и ты вливаешься, к примеру, в дружный коллектив Боннского университета.

Поступить в Боннский университет значительно сложнее, чем подключиться к их VPN

INFO

Google находит конфигурационные файлы с паролями, но многие из них записаны в зашифрованном виде или заменены хешами. Если видишь строки фиксированной длины, то сразу ищи сервис расшифровки.

Пароли хранятся в зашифрованном виде, но Морис Массар уже написал программу для их расшифровки и предоставляет ее бесплатно через thecampusgeeks.com.

Инструмент «Волшебная палочка»

Данный инструмент очень похож на «Быстрое выделение». Более того, это – его прообраз. Основное отличие волшебной палочки в том, что она не «усредняет» координаты образцов, а выделяет в зону все точки, которые подобны конкретному выбранному цвету.

Если не вдаваться в детали, то «Волшебная палочка» — это инструмент «Быстрое выделение» с диаметром кисти, равным 1 пикселю.

Выделения «Волшебной палочкой»:

Выберите инструмент на панели инструментов.

Установите уровень допуска

При этом обратите внимание, что допуск устанавливается не в процентах, а в абсолютных значениях.

Нажмите на выбранную область.

Удерживая клавишу SHIFT, добавьте к выделению новые зоны.. При необходимости доработайте выделение, прибавляя или вычитая зоны

При этом не забывайте пользоваться всеми доступными инструментами выделения

При необходимости доработайте выделение, прибавляя или вычитая зоны. При этом не забывайте пользоваться всеми доступными инструментами выделения.

«Волшебную палочку», в отличие от других способов, удобно использовать для выделения зон с очень сложными краями. Например, листву деревьев, гриву лошади и тому подобное.

Единственное ограничение, при котором инструмент бесполезен – отсутствие ярко выраженных контрастных переходов цветов. В этом случае алгоритм инструмента зачастую не может создать правильных краёв выделенной области.

Обратите внимание, что допуск в волшебной палочке устанавливается в абсолютных значениях. Шкала от 0 до 255

Где 0 – только точно такой цвет, 255 – все цвета палитры.

Немного теории

В повседневной жизни мы мало задумываемся, что такое цвет. Мы его видим, различаем и точка! Однако вычислительная техника не оперирует понятиями, например, «светло оливковый». Компьютер понимает только цифры. Поэтому с начала эры цифровой фотографии специалисты не перестают разрабатывать и совершенствовать технологии представления цветовых пространств. Что это такое?

Цветовое пространство – способ представления и кодирования цвета с помощью, как правило, трёхмерной системы координат. Где каждая ось является шкалой насыщенности «основного цвета». А оттенки получаются путём смешения основных цветов с разной степенью насыщенности. Самый простой аналог – смешение художником красок на палитре.

При этом стоит заметить, что ни одно цветовое пространство сегодня не может описать всех видимых человеческому глазу оттенков. Увы, но развитие техники имеет свои пределы. Иллюстрация – сравнение цветовых пространств в официальном пособии Adobe.

Практическая часть

Одна из задач темы – дать понятие и навыки выбора ОПТИМАЛЬНОГО способа выделения.

Использование различных примеров затруднит понимание. Поэтому мы предлагаем в качестве примера уже привычный снимок лошади.

Работая с Adobe Photoshop, вы научитесь как минимум пяти способам выделения части изображения по цвету. В данном уроке рассмотрим три основных инструмента программы. А именно такие инструменты как «Быстрое выделение», «Волшебная палочка» и «Цветовой диапазон».

При всём их различии, они имеют общий механизм. Пользователь выбирает «базовый цвет» и, так называемый, уровень допуска. А программа включает в зону выделения те участки, цветовые координаты которых не выходят за рамки «Допуска».

Начнём по порядку.

Тема 2.4 Часть 4. Выделение цветовых диапазонов в Adobe Photoshop.

О программе Adobe Photoshop.

Adobe Photoshop – один из наиболее популярных пакетов для обработки растровой графики. Несмотря на высокую цену, программой пользуются до 80% профессиональных дизайнеров, фотографов, художников компьютерной графики. Благодаря огромным функциональным возможностям и простоте использования Adobe Photoshop занимает доминирующее положение на рынке графических редакторов.

В предыдущих уроках мы ознакомились с базовыми методами выделения в Adobe Photoshop. Цель данного занятия – отработать навыки выделения сложных областей, используя методы «выделения по цвету». Или, говоря более простым языком, с помощью выделения зон схожей раскраски.

Для эффективной работы стоит ознакомиться с предыдущими уроками Adobe Photoshop. В первую очередь уроками темы «Выделение в Adobe Photoshop».

Не забываем про очевидное

Иногда добраться до закрытой информации удается с помощью случайно открытых и попавших в поле зрения Google данных. Идеальный вариант — найти список паролей в каком-нибудь распространенном формате. Хранить сведения аккаунтов в текстовом файле, документе Word или электронной таблице Excel могут только отчаянные люди, но как раз их всегда хватает.

Национальный НИИ здоровья им. Ли Дэнхуэя случайно засветил список паролей

Национальный НИИ здоровья им. Ли Дэнхуэя случайно засветил список паролей

С одной стороны, есть масса средств для предотвращения подобных инцидентов. Необходимо указывать адекватные права доступа в htaccess, патчить CMS, не использовать левые скрипты и закрывать прочие дыры. Существует также файл со списком исключений robots.txt, запрещающий поисковикам индексировать указанные в нем файлы и каталоги. С другой стороны, если структура robots.txt на каком-то сервере отличается от стандартной, то сразу становится видно, что на нем пытаются скрыть.

Белый дом приветствует роботов

Список каталогов и файлов на любом сайте предваряется стандартной надписью index of. Поскольку для служебных целей она должна встречаться в заголовке, то имеет смысл ограничить ее поиск оператором . Интересные вещи находятся в каталогах /admin/, /personal/, /etc/ и даже /secret/.

Goolge помогает зреть в корень списка директорий

Goolge помогает зреть в корень списка директорий

Фильтруем выдачу

По умолчанию слова и вообще любые введенные символы Google ищет по всем файлам на проиндексированных страницах. Ограничить область поиска можно по домену верхнего уровня, конкретному сайту или по месту расположения искомой последовательности в самих файлах. Для первых двух вариантов используется оператор site, после которого вводится имя домена или выбранного сайта. В третьем случае целый набор операторов позволяет искать информацию в служебных полях и метаданных. Например, отыщет заданное в теле самих ссылок, — в тексте, снабженном тегом , — в заголовках страниц, — в теле страниц.

Для каждого оператора есть облегченная версия с более коротким названием (без приставки all). Разница в том, что отыщет ссылки со всеми словами, а — только с первым из них. Второе и последующие слова из запроса могут встречаться на веб-страницах где угодно. Оператор тоже имеет отличия от другого схожего по смыслу — . Первый также позволяет находить любую последовательность символов в ссылке на искомый документ (например, /cgi-bin/), что широко используется для поиска компонентов с известными уязвимостями.

Попробуем на практике. Берем фильтр и делаем так, чтобы запрос выдал список номеров и проверочных кодов кредиток, срок действия которых истечет только через два года (или когда их владельцам надоест кормить всех подряд).

275 тысяч актуальных кредиток, фейков и ханипотов для любителей халявы

275 тысяч актуальных кредиток, фейков и ханипотов для любителей халявы

Когда читаешь в новостях, что юный хакер «взломал серверы» Пентагона или NASA, украв секретные сведения, то в большинстве случаев речь идет именно о такой элементарной технике использования Google. Предположим, нас интересует список сотрудников NASA и их контактные данные. Наверняка такой перечень есть в электронном виде. Для удобства или по недосмотру он может лежать и на самом сайте организации. Логично, что в этом случае на него не будет ссылок, поскольку предназначен он для внутреннего использования. Какие слова могут быть в таком файле? Как минимум — поле «адрес». Проверить все эти предположения проще простого.

Используя два оператора, можно получить «секретные» документы NASA за 0,36 с

Используя два оператора, можно получить «секретные» документы NASA за 0,36 с

Пишем

и получаем ссылки на файлы со списками сотрудников.

Адреса и телефоны ключевых сотрудников NASA в файле Excel

Адреса и телефоны ключевых сотрудников NASA в файле Excel

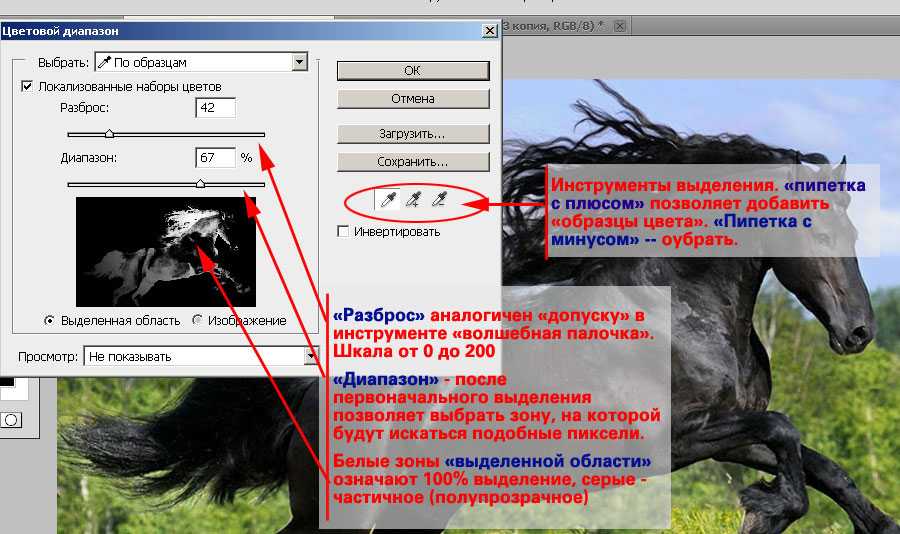

Инструмент «Цветовой диапазон»

Инструмент «Цветовой диапазон» действует аналогично инструменту «Волшебная палочка». Только, в отличие от последней, он не формирует замкнутые области, а способен выделять ВСЕ схожие пиксели на ВСЁМ пространстве фотографии.

Для того чтобы воспользоваться данным инструментом:

- В меню «Выделение» выберите пункт «Цветовой диапазон».

- Отрегулируйте показатель параметра «Разброс». Это — уровень чувствительности, аналогичный «Допуску» в «Волшебной палочке».

- Под прямоугольником установите тип предпросмотра выделенной области. «Выделенная область» показывает зону выделения на чёрно-белой маске. Белый цвет – выделенные пиксели. Чёрный – нет. Серая заливка – зоны частичного (полупрозрачного) выделения.

- Щёлкните на любом участке изображения либо в пиктограмме предпросмотра. И сразу отрегулируйте уровень «Диапазон». Данный параметр отвечает за то, где будут выделяться пиксели. 100% — по всему изображению. 0 – только там, где вы нажали.

- После выделения начальной области выберите значок добавления цветовых образцов (пипетка с плюсом). И, регулируя параметры, закончите выделение.

Завершив выделение, доработайте его

Особенно обратите внимание на внутренние области. Там могут быть «разрывы»

Также очень внимательно необходимо следить за цветом на чёрно-белой маске. Серый цвет на маске означает частичную прозрачность. С одной стороны, это удобно: можно выделить волосы на постороннем фоне. С другой – опасность получения «дырявого выделения».

Советы:

Ни один из перечисленных способов выделения не даёт идеального результата. Хорошие контуры можно получить, совмещая перечисленные методы. Например, цветовым диапазоном выделять сложные фигуры по краям (волосы), а потом внутри доработать «Лассо» или простым многоугольником.

Раскрываем пароли от СУБД

В конфигурационных файлах SQL-серверов имена и адреса электронной почты пользователей хранятся в открытом виде, а вместо паролей записаны их хеши MD5. Расшифровать их, строго говоря, невозможно, однако можно найти соответствие среди известных пар хеш — пароль.

Подбор пароля по хешу MD5

Подбор пароля по хешу MD5

До сих пор встречаются СУБД, в которых не используется даже хеширование паролей. Конфигурационные файлы любой из них можно просто посмотреть в браузере.

Пароль к базе данных открыто хранится в конфигурационном файле

Пароль к базе данных открыто хранится в конфигурационном файле

С появлением на серверах Windows место конфигурационных файлов отчасти занял реестр. Искать по его веткам можно точно таким же образом, используя reg в качестве типа файла. Например, вот так:

Серверы с открытыми окнами

Серверы с открытыми окнами

Забираемся в облака

Помимо случайно рассекреченных документов правительственных ведомств, в кеше Гугла временами всплывают ссылки на личные файлы из Dropbox и других сервисов хранения данных, которые создают «приватные» ссылки на публично опубликованные данные. С альтернативными и самодельными сервисами еще хуже. Например, следующий запрос находит данные всех клиентов Verizon, у которых на роутере установлен и активно используется FTP-сервер.

Таких умников сейчас нашлось больше сорока тысяч, а весной 2015-го их было на порядок больше. Вместо можно подставить имя любого известного провайдера, и чем он будет известнее, тем крупнее может быть улов. Через встроенный FTP-сервер видно файлы на подключенном к маршрутизатору внешнем накопителе. Обычно это NAS для удаленной работы, персональное облако или какая-нибудь пиринговая качалка файлов. Все содержимое таких носителей оказывается проиндексировано Google и другими поисковиками, поэтому получить доступ к хранящимся на внешних дисках файлам можно по прямой ссылке.

Серийники, документы и еще сорок тысяч файлов с частных облаков

Серийники, документы и еще сорок тысяч файлов с частных облаков

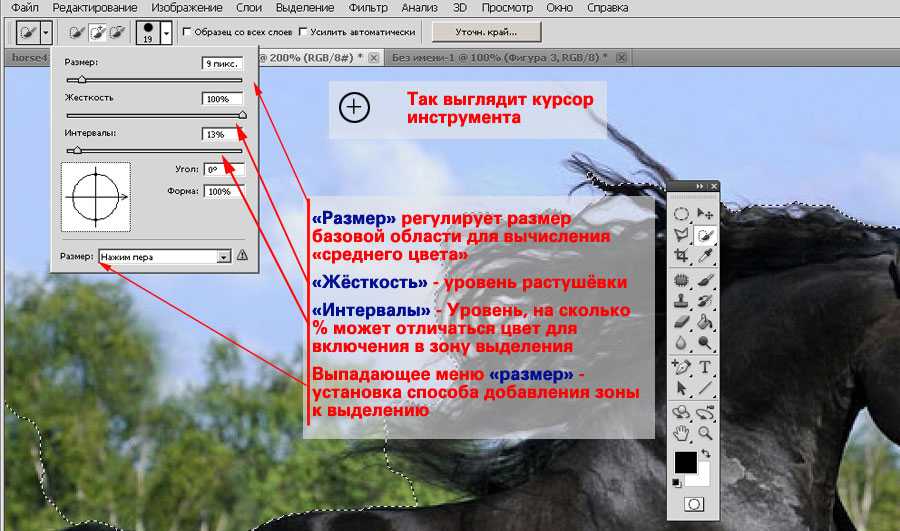

Инструмент «Быстрое выделение»

«Быстрое выделение» — наиболее простой и одновременно мощный инструмент для выделения сложных контуров. Алгоритм действия инструмента следующий:

- Пользователь выбирает группу цветов и «Допуск» (в процентах).

- Программа высчитывает «среднее арифметическое» (средний цвет) группы и образует замкнутый контур, внутри которого все цвета отличаются от среднего не более, чем на уровень допуска.

При этом в процессе работы можно выбирать не один, а множество «образцов цвета».

Правила работы с инструментом:

- Выбираем инструмент на панели инструментов.

- ДО начала выделения в контекстном меню устанавливаем параметры размера кисти.

- Размер: размер круга, внутри которого высчитывается среднее. Чем он меньше, тем точнее будет выделение мелких деталей.

- Жёсткость кисти: уровень растушёвки по краям. Чем меньше кисть, тем сильнее растушёвываются края. Что такое растушёвка, можно прочитать в уроке «выделение с растушёвкой».

- Интервалы – указание в процентах допуска, на который цвета могут отличаться от образца.

- Размер: выбор способа, которым будут добавляться новые зоны к выделению. Выбираем первую зону выделения.

- Затем, удерживая клавишу мыши (или удерживая нажатой кнопку SHIFT и последовательно нажимая левую клавишу), формируем зону выделения. Каждое смещение или новое нажатие добавляют участки к выделенной области.

- Если случайно «выделили лишнее», удерживая клавишу ALT, нажмите внутри «лишней» области для её удаления из зоны выделения.

Совет: В случаях, когда внутри выделенной области есть участки, которые необходимо вычесть (у нас – просветы в гриве), измените в сторону уменьшения размеры кисти, допуск и, выбрав в контекстном меню способ «вычитание из выделения», или, удерживая клавишу ALT и нажимая левую клавишу мыши, скорректируйте контуры. Для вычитания или добавления в выделения (с помощью кнопки ALT) не обязательно пользоваться этим же инструментом. Дорабатывать зону можно любым из доступных способов выделения.

После того, как контур выделен, его можно разместить на новый слой или скопировать в новое изображение. Подробнее – в уроке «Выделение в Фотошоп. Простая геометрия»

Таргетируемся и снова фильтруем

Помимо указания дополнительных операторов в поисковом запросе их можно отправлять прямо в теле ссылки. Например, уточнению соответствует конструкция . Таким образом удобно задавать любые уточнения. Допустим, выдача результатов только из Республики Гондурас задается добавлением в поисковый URL конструкции , а только из города Бобруйск — . В разделе для разработчиков можно найти полный список.

Средства автоматизации Google призваны облегчить жизнь, но часто добавляют проблем. Например, по IP пользователя через WHOIS определяется его город. На основании этой информации в Google не только балансируется нагрузка между серверами, но и меняются результаты поисковой выдачи. В зависимости от региона при одном и том же запросе на первую страницу попадут разные результаты, а часть из них может вовсе оказаться скрытой. Почувствовать себя космополитом и искать информацию из любой страны поможет ее двухбуквенный код после директивы . Например, код Нидерландов — NL, а Ватикану и Северной Корее в Google свой код не положен.

Часто поисковая выдача оказывается замусоренной даже после использования нескольких продвинутых фильтров. В таком случае легко уточнить запрос, добавив к нему несколько слов-исключений (перед каждым из них ставится знак минус). Например, со словом Personal часто употребляются , и . Поэтому более чистые поисковые результаты покажет не хрестоматийный пример запроса, а уточненный:

Следим за обновлениями

Дырявых систем сегодня так много, что проблема заключается уже не в том, чтобы найти одну из них, а в том, чтобы выбрать самые интересные (для изучения и повышения собственной защищенности, разумеется). Примеры поисковых запросов, раскрывающие чьи-то секреты, получили название Google dorks. Одной из первых утилит автоматической проверки защищенности сайтов по известным запросам в Google была McAfee SiteDigger, но ее последняя версия вышла в 2009 году. Сейчас для упрощения поиска уязвимостей есть масса других средств. К примеру, SearchDiggity авторства Bishop Fox, а также пополняемые базы с подборкой актуальных примеров.

Актуальность тут крайне важна: старые уязвимости закрывают очень медленно, но Google и его поисковая выдача меняются постоянно. Есть разница даже между фильтром «за последнюю секунду» ( в конце урла запроса) и «в реальном времени» ().

Временной интервал даты последнего обновления файла у Google тоже указывается неявно. Через графический веб-интерфейс можно выбрать один из типовых периодов (час, день, неделя и так далее) либо задать диапазон дат, но такой способ не годится для автоматизации.

По виду адресной строки можно догадаться только о способе ограничить вывод результатов с помощью конструкции . Буква y после нее задает лимит в один год (), m показывает результаты за последний месяц, w — за неделю, d — за прошедший день, h — за последний час, n — за минуту, а s — за секунду. Самые свежие результаты, только что ставшие известными Google, находится при помощи фильтра .

Если требуется написать хитрый скрипт, то будет полезно знать, что диапазон дат задается в Google в юлианском формате через оператор . Например, вот так можно найти список документов PDF со словом confidential, загруженных c 1 января по 1 июля 2015 года.

Диапазон указывается в формате юлианских дат без учета дробной части. Переводить их вручную с григорианского календаря неудобно. Проще воспользоваться конвертером дат.

Подсматриваем конфиги

До повальной миграции в облака в качестве удаленных хранилищ рулили простые FTP-серверы, в которых тоже хватало уязвимостей. Многие из них актуальны до сих пор. Например, у популярной программы WS_FTP Professional данные о конфигурации, пользовательских аккаунтах и паролях хранятся в файле . Его просто найти и прочитать, поскольку все записи сохраняются в текстовом формате, а пароли шифруются алгоритмом Triple DES после минимальной обфускации. В большинстве версий достаточно просто отбросить первый байт.

Один из файлов ws_ftp.ini в открытом доступе

Один из файлов ws_ftp.ini в открытом доступе

Расшифровать такие пароли легко с помощью утилиты WS_FTP Password Decryptor или бесплатного веб-сервиса.

Расшифровка пароля занимает около секунды

Расшифровка пароля занимает около секунды

Говоря о взломе произвольного сайта, обычно подразумевают получение пароля из логов и бэкапов конфигурационных файлов CMS или приложений для электронной коммерции. Если знаешь их типовую структуру, то легко сможешь указать ключевые слова. Строки, подобные встречающимся в , крайне распространены. Например, в Drupal и PrestaShop обязательно есть идентификатор пользователя (UID) и соответствующий ему пароль (pwd), а хранится вся информация в файлах с расширением .inc. Искать их можно следующим образом: